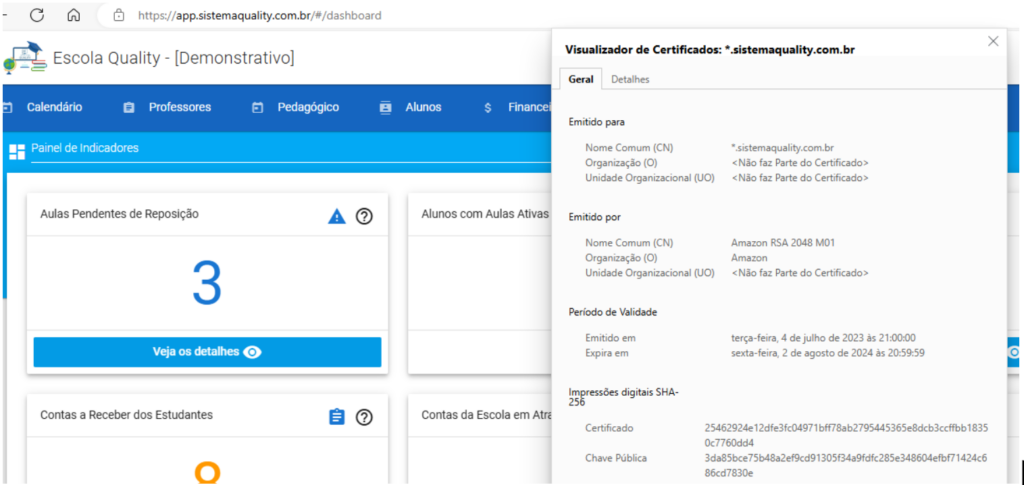

3.1 Fornecer criptografia com algoritmo AES-256 ou similar.

O Sistema Quality usa HTTPS + TLS + CRIPTOGRAFIA AES.

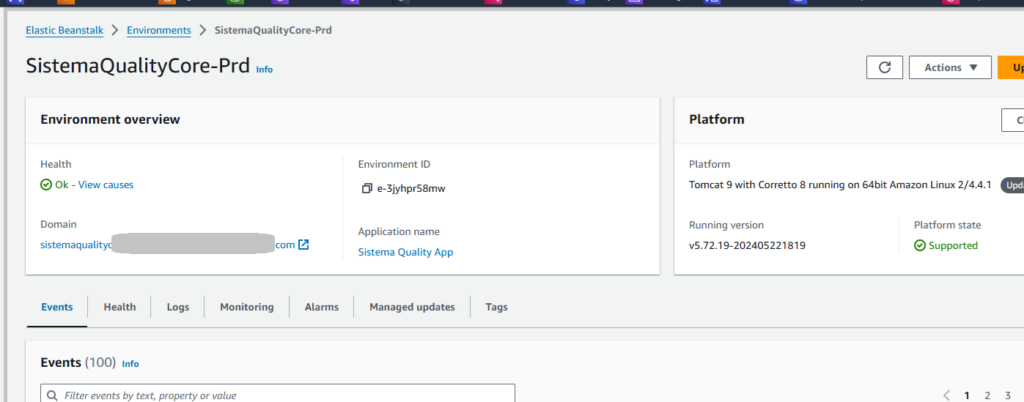

3.2 Arquitetura que permita a portabilidade da solução para outros ambientes de hospedagem, sejam nuvens públicas ou privadas.

O Sistema Quality roda em uma máquina virtual Java (JVM) e servidor Tomcat.

A estrutura de JVM e servidor Tomcat são totalmente compatíveis com os sistemas operacionais: Red Hat Enterprise Linux Server 7, Windows Server 2012 e 2012 R2 e com diversos outros sistemas operacionais e plataformas.

Compatibilidade Tomcat em: https://tomcat.apache.org/

O Sistema Quality possui compatibilidade com qualquer Java JDK, que pode ser de qualquer fornecedor.

Exemplos:

- Compatibilidade JDK Oracle em: https://www.oracle.com/java/technologies/downloads/

- Compatibilidade JDK Amazon Corretto: https://aws.amazon.com/pt/corretto/

- Compatibilidade Open JDK: https://openjdk.org/

O Banco de dados roda em MYSQL https://www.mysql.com/

3.3 A solução deverá fornecer área de registro de acessos para controle e auditoria das ações dos usuários, apresentando ação, horário de alteração, usuário e endereço de IP de acesso.

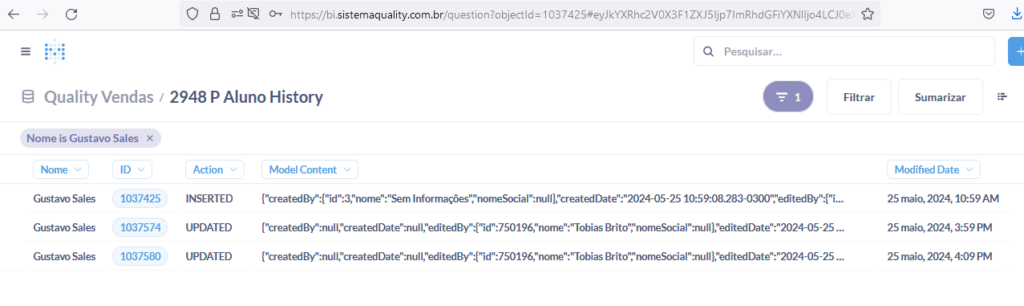

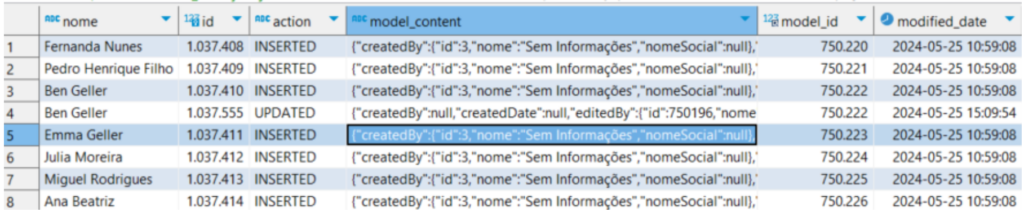

O Sistema Quality possui tabelas com o registro de alterações (log de alterações) nos objetos de dados do Sistema. Por exemplo: logins no sistema, alteração em alunos, aulas, turmas, notas, etc.

Esta tabela armazena as operações:

- “criação”, “edição”, “exclusão”

- Data e hora das alterações

- Qual usuário realizou as alterações

- Registro JSON com os dados do objeto correspondentes à nova modificação (propriedades do objeto que foram alteradas, inseridas ou removidas).

O Histórico destes registros podem ser acessados pelo BI Integrado ao Sistema (Metabase) com relatórios personalizados por data, usuário, ação, etc.

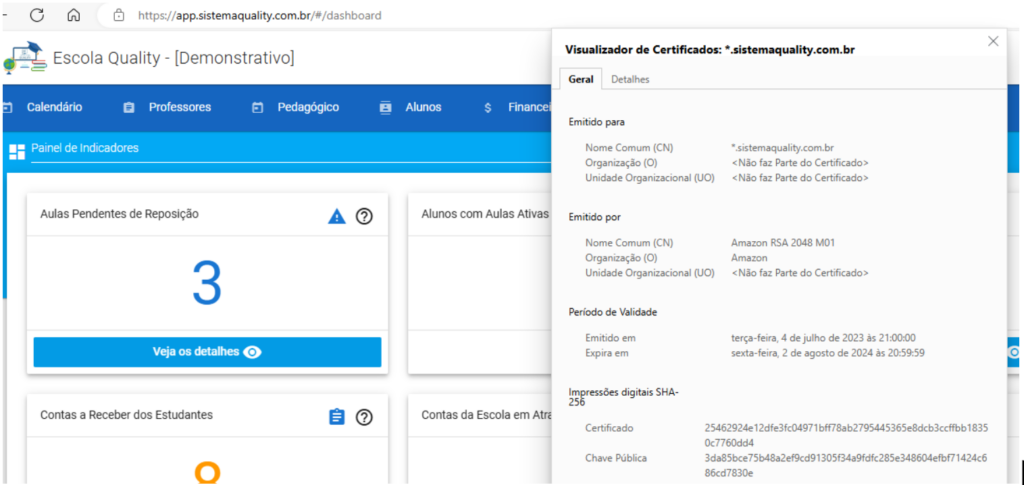

3.4 Acesso à solução deverá ser via comunicação HTTP segura (HTTPS).

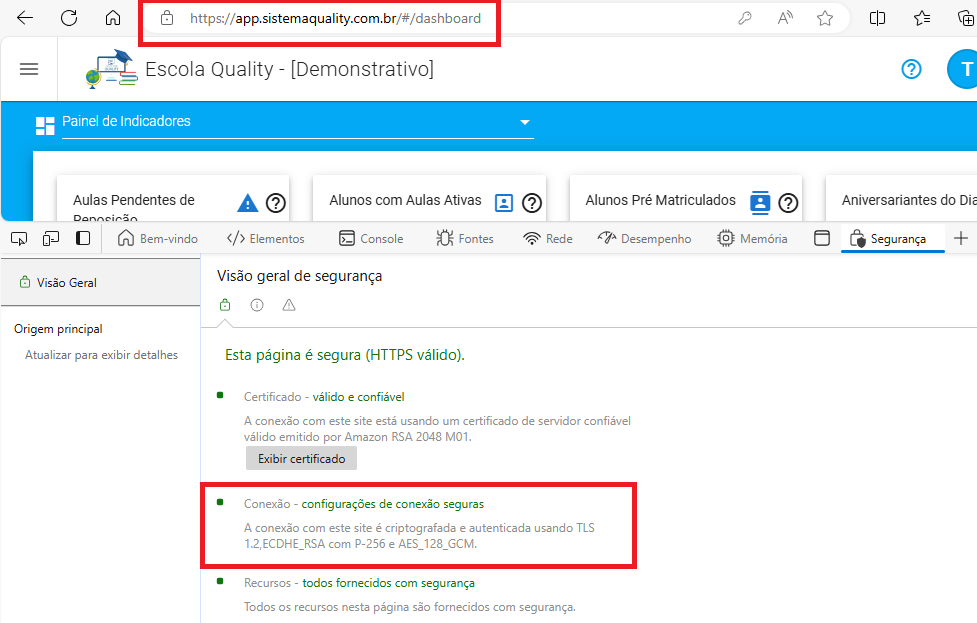

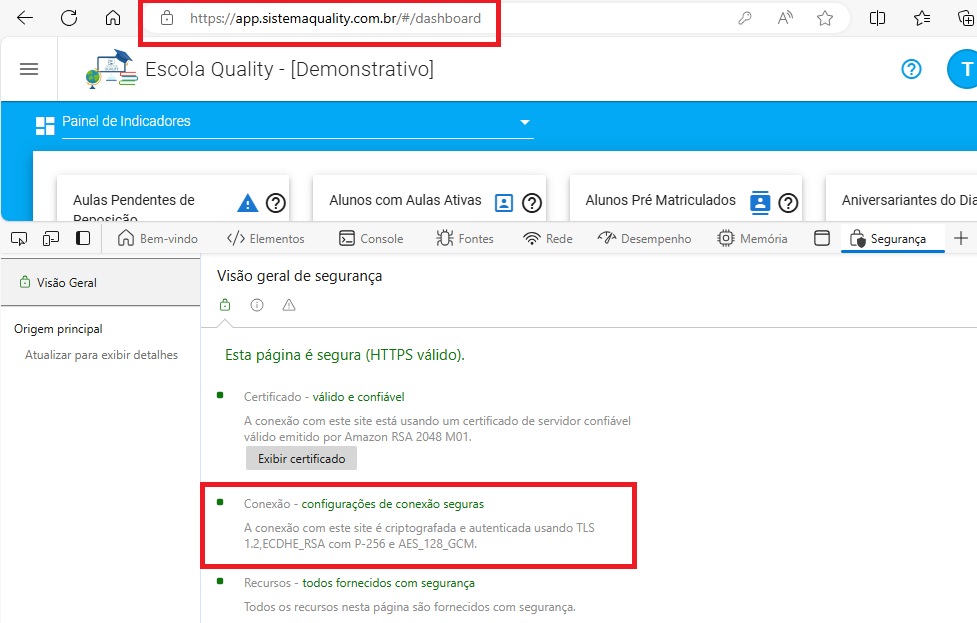

Toda a comunicação com os servidores é HTTPS:

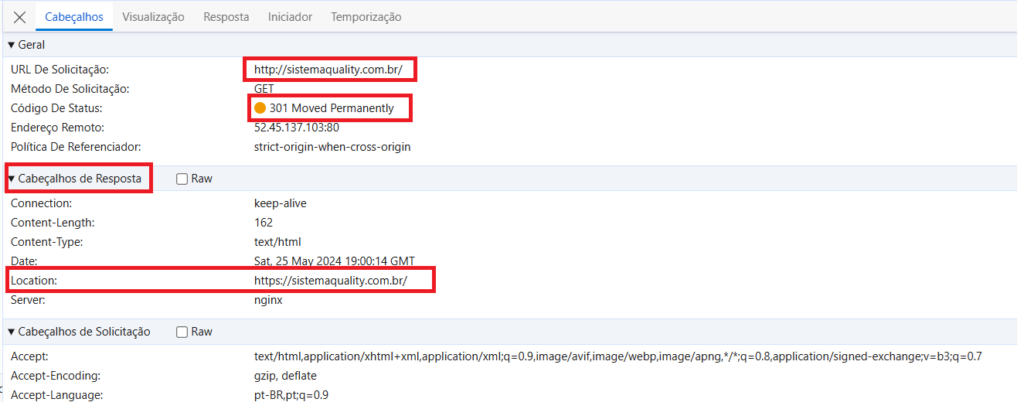

3.5 Deve suportar os protocolos HTTP e HTTPS para todas as interações web com o software, permitindo o redirecionamento de HTTP para HTTPS;

Nossa estrutura de Servidores na Amazon AWS possui regras de redirecionamento HTTP para HTTPS conforme exemplo abaixo – console do navegador:

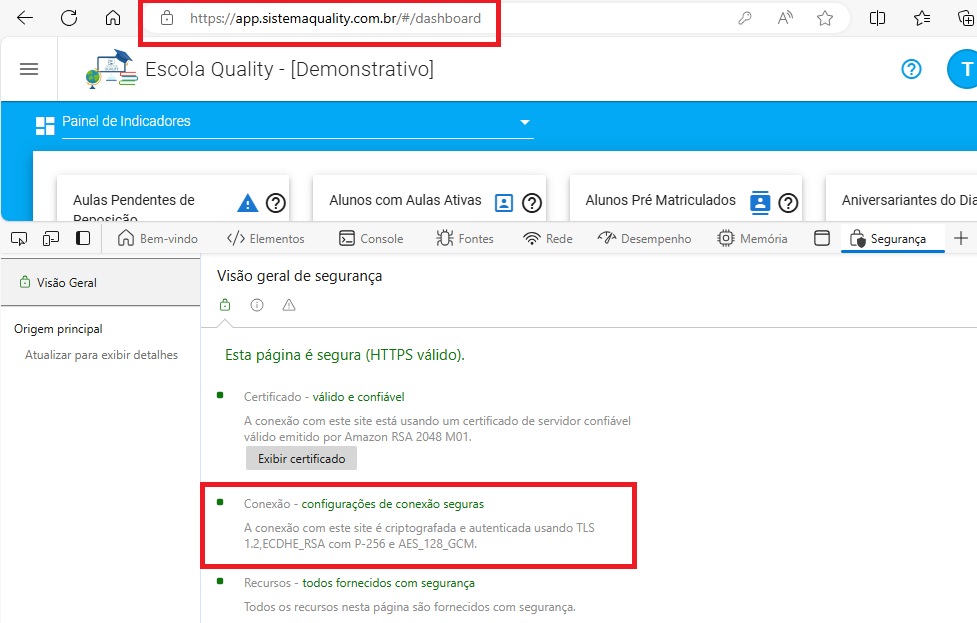

3.6 O acesso dos usuários ao serviço Web devem estar protegidos por meio de canal seguro (TLS1.2 e superiores) e uso de certificado reconhecido como de confiança pelos navegadores compatíveis.

Temos acesso seguro (HTTPS + TLS 1.2 pelo navegador e também na comunicação com o aplicativo)

3.7 O sistema de login deverá ser protegido contra ataques de força bruta por meio da implementação de um recurso de captcha. Isso ajudará a prevenir tentativas automatizadas de login por parte de agentes mal-intencionados, exigindo que os usuários concluam um desafio ou verificação adicional para confirmar sua autenticidade. O uso de captcha aumenta a segurança do sistema, reduzindo o risco de acesso não autorizado por meio de tentativas repetidas de adivinhar senhas.

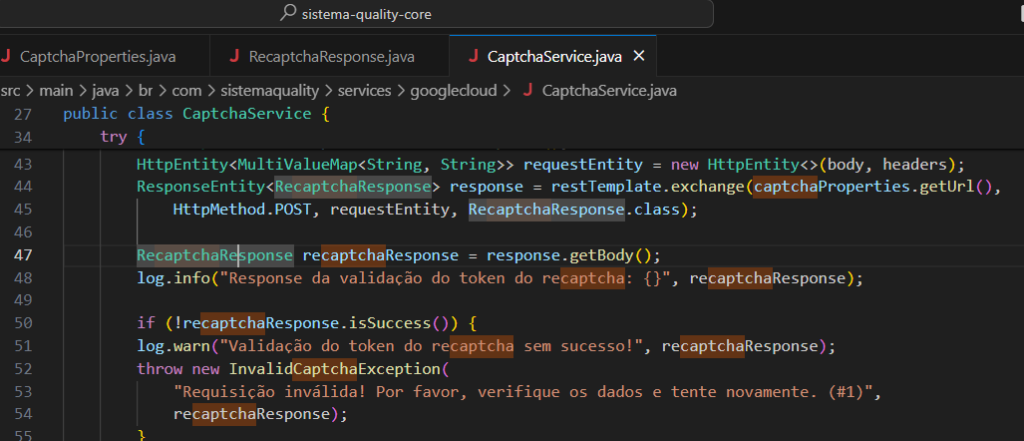

O Sistema Quality utiliza o mecanismo do Google Recaptcha para evitar ataques de força bruta.

Exemplo de classe interna de implementação:

3.8 Permitir configurar auto-logoff da sessão de conexão;

FUNCIONALIDADE NÃO DISPONÍVEL

3.9 Os dados em trânsito e em repouso devem ser criptografados, utilizando padrões de criptografia de mercado reconhecidos e seguros.

Temos acesso seguro (HTTPS + TLS 1.2 pelo navegador e também na comunicação com o aplicativo)

A implementação interna do sistema também possui métodos de criptografia utilizados juntamente com bibliotecas Java de segurança.